HashiCorp-Konfiguration

Einrichten einer externen Tresorverbindung

Verbinden Sie den Data Connection Manager (DCM) mit Ihrer HashiCorp-Instanz, sodass Sie später Authentifizierungsdaten von HashiCorp in Ihren Workflow einbringen können.

Gehen Sie zu Datei > Verbindungen verwalten, um den DCM zu öffnen.

Wählen Sie Externe Tresore in der unteren linken Ecke aus.

Wählen Sie die Schaltfläche + Neu, um einen neuen Tresor zu DCM hinzuzufügen.

Wählen Sie Ihre HashiCorp-Tresortechnologie. In den Versionen 1 und 2 wird nur die KV-Secret-Engine unterstützt.

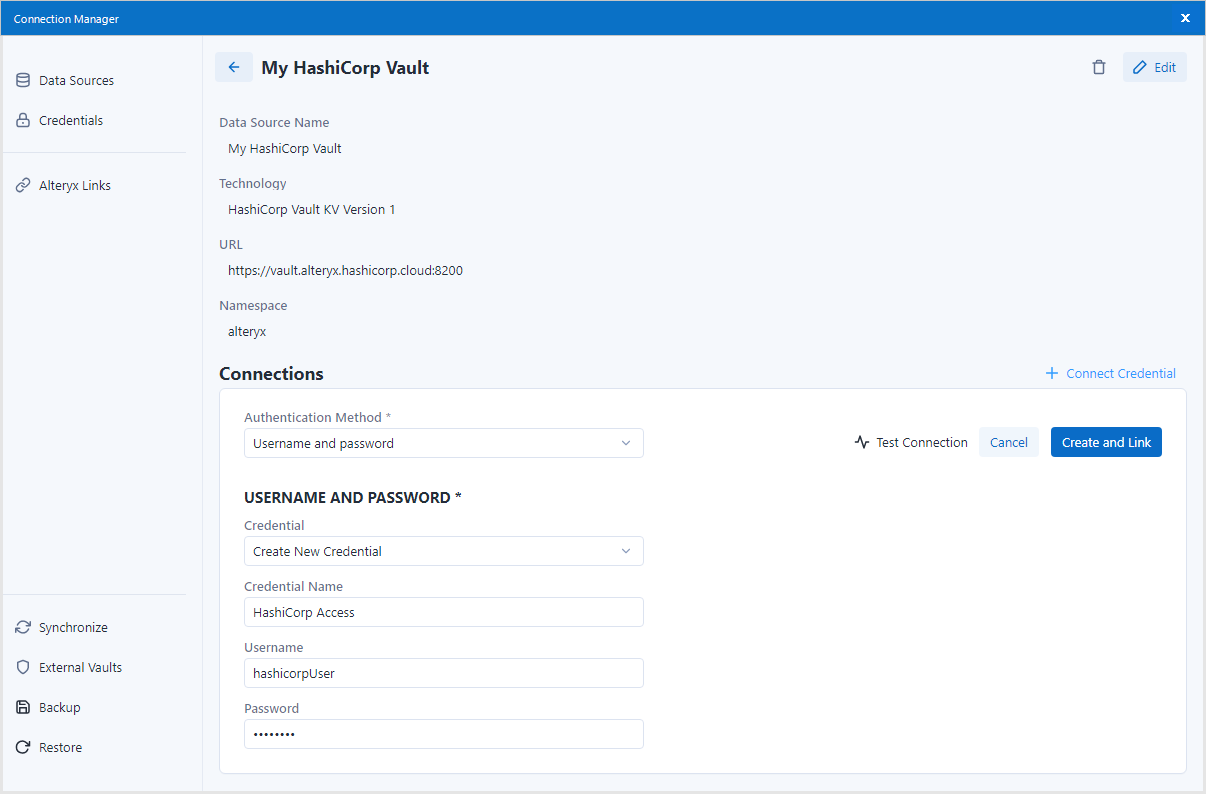

Geben Sie einen eigenen Namen für diese Tresorverbindung ein.

Geben Sie dann die URL und den Namespace ein, in dem sich Ihr HashiCorp Tresor befindet, und wählen Sie Speichern aus. Beispiel:

URL:

https://vault.your-company.hashicorp.cloud:8200Namespace:

Namespace1

Wählen Sie + Anmeldedaten verbinden und wählen Sie Neue Anmeldedaten erstellen in der Dropdown-Liste Anmeldedaten.

Füllen Sie die Felder basierend auf der von Ihnen gewählten Authentifizierungsmethode für den Zugriff auf HashiCorp aus (Benutzername und Kennwort für die Basisauthentifizierung oder bei Verwendung von LDAP, ClientId, Geheimnis für OIDC oder MTLS-Zertifikat).

Wählen Sie Erstellen und Verknüpfen aus.

Nun können Sie diesen neu erstellten Tresor auswählen, wenn Sie neue Anmeldedaten erstellen.

mTLS-Zertifikatskonfiguration

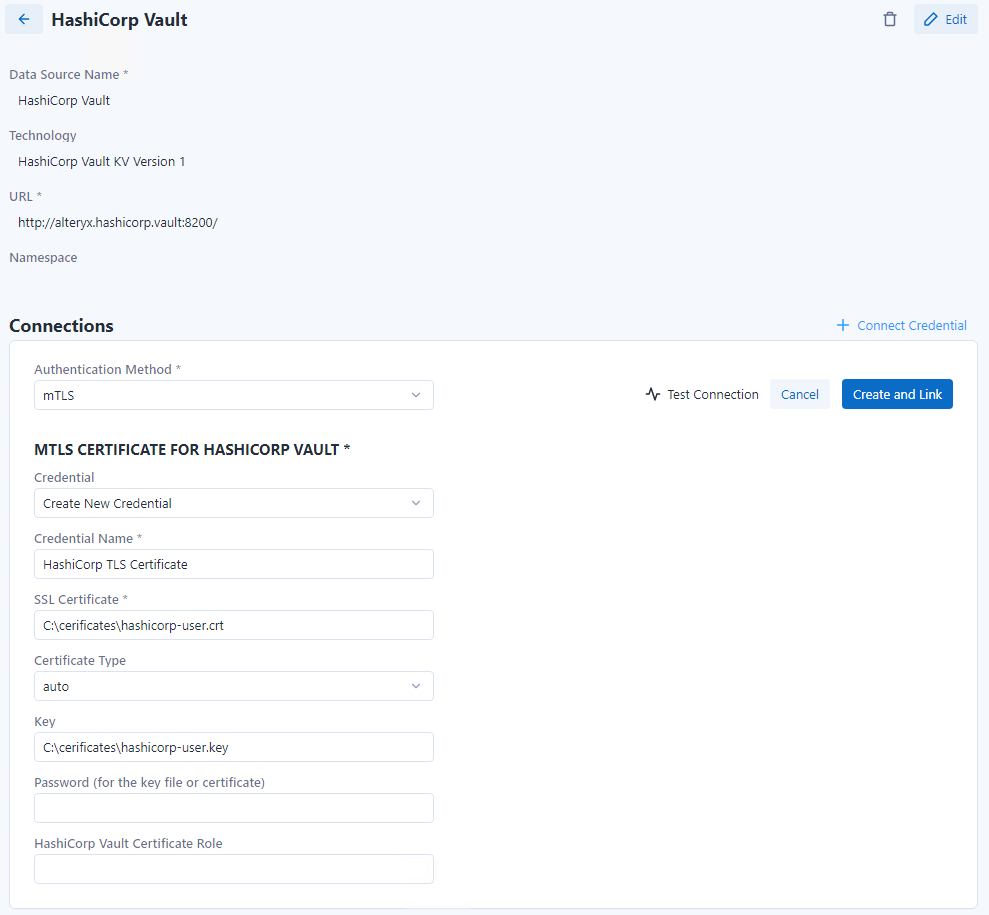

Um die Anmeldedaten für das mTLS-Zertifikat für HashiCorp Vault zu konfigurieren, müssen Sie die folgenden Informationen angeben:

Anmeldename: Wählen Sie einen benutzerdefinierten Namen für die Referenzierung der erstellten Anmeldedaten.

SSL-Zertifikat: Geben Sie den Dateipfad zur Zertifikatsdatei mit den unten aufgeführten unterstützten Typen an.

Zertifikatstyp: Wählen Sie aus Auto, DER, P12 oder PEM. Lassen Sie die Option „Auto“ aktiviert, um den Zertifikatstyp basierend auf der Dateierweiterung automatisch zu bestimmen.

Schlüssel: Wenn das SSL-Zertifikat die Schlüsseldatei nicht enthält, geben Sie den Dateipfad zum Schlüssel selbst an. Der einzige unterstützte Dateityp ist .key.

Kennwort: Geben Sie das Kennwort für den Schlüssel (oder das Zertifikat, wenn es sich um eine einzelne Datei handelt) ein, wenn die Datei geschützt ist.

HashiCorp Vault Zertifikatrolle: Geben Sie optional die gewünschte Rolle für die Authentifizierung mit dem Zertifikat an und befolgen Sie dabei die Konfiguration der Zertifikatrollen in Ihrem HashiCorp Vault.

Es wird erwartet, dass alle Zertifikat- und private Schlüsseldateien lokal gespeichert werden und dass die allgemeinen Best Practices für die Speicherung sensibler Daten befolgt werden.

Der Zugriff auf Dateien ist über einen Netzwerkpfad möglich. Dieses Verhalten hängt vom Betriebssystem ab und DCM ist unabhängig von diesen Unterschieden und bietet keine Garantien.

Um eine Datei aus einem Netzwerk zu verwenden, geben Sie den vollständigen Netzwerkpfad (z. B. \\192.168.1.130\mtls\user.crt) in das entsprechende Feld ein. Alle Netzwerkdateien müssen zugänglich sein, um sie während der Workflow-Ausführung verwenden zu können. In Alteryx Designer bedeutet dies den aktuellen Betriebssystembenutzer. In Alteryx Server bedeutet dies einen Administrator auf einem Gallery-Knoten-Rechner. Ein im Netzwerk zugewiesenes Laufwerk kann ebenfalls verwendet werden, es gelten jedoch dieselben Regeln: Die Netzwerkzuordnung muss für Benutzer und Administrator korrekt festgelegt werden.

Anmerkung

Das MTLS-Zertifikat wird nur während der anfänglichen Authentifizierungsanforderung an HashiCorp Vault verwendet. Sobald die Authentifizierung erfolgreich ist, verwenden alle nachfolgenden Interaktionen mit Vault, wie das Abrufen von vertraulichen Daten, das von Vault ausgestellte Authentifizierungstoken. Das Client-Zertifikat wird nach der ersten Anmeldung nicht mehr verwendet.

Das Authentifizierungstoken ist nicht im DCM gespeichert. Sie wird nur für die Dauer der Verbindung gespeichert und wird sicher verworfen, sobald sie nicht mehr benötigt wird.

Erstellen neuer Anmeldedaten mit einem externen Tresor

Erstellen Sie neue DCM-Anmeldedaten, die die externe Tresorverbindung verwenden, um Authentifizierungsdaten von HashiCorp zu erhalten.

Gehen Sie zu Datei > Verbindungen verwalten, um den DCM zu öffnen.

Wählen Sie Anmeldedaten in der oberen linken Ecke aus.

Wählen Sie die Schaltfläche + Anmeldedaten hinzufügen, um neue Anmeldedaten hinzuzufügen.

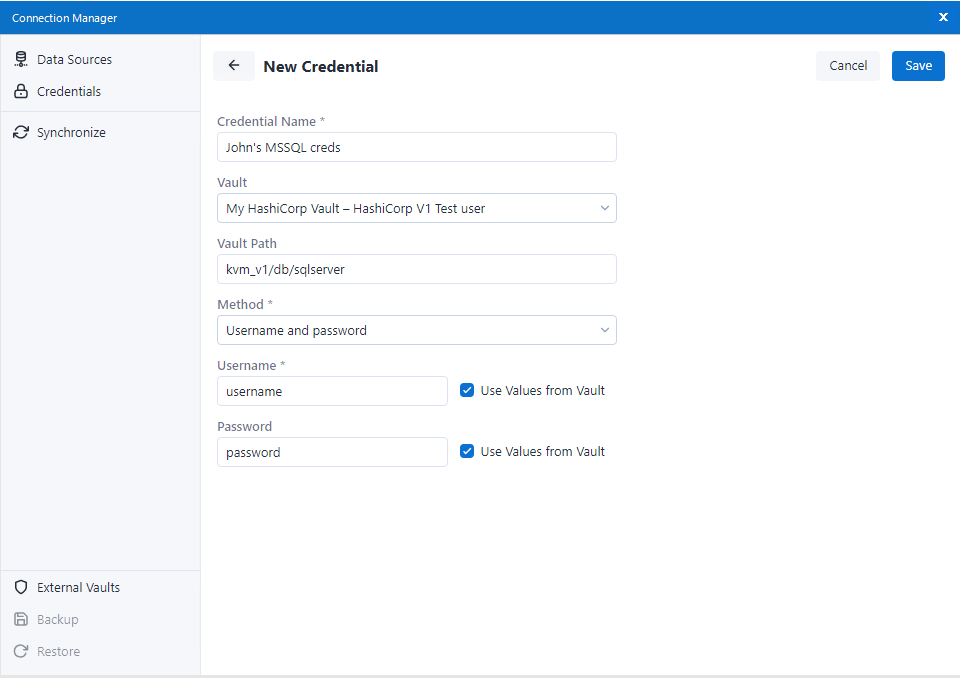

Geben Sie einen Namen für Ihre neuen Anmeldedaten ein.

Wählen Sie in der Dropdown-Liste Vault (Tresor) die HashiCorp-Instanz aus, die Sie zuvor erstellt haben.

Füllen Sie das Feld „Tresorpfad“ mit dem Pfad zu den Authentifizierungsdaten in Ihrem HashiCorp Tresor.

Wenn Sie zum Beispiel einen Benutzernamen und ein Kennwort für Ihre Microsoft SQL-Datenbank in HashiCorp gespeichert haben, könnte der Pfad folgendermaßen lauten: „vault_name/databases/mssql“.

Um die Geheimniswerte aus dem Tresor zu lesen, wird die HCV-HTTP-API verwendet. Daher werden die Anforderungen anders aufgebaut, aber der Tresorpfad, der im DCM eingegeben wird, bleibt für die Versionen 1 und 2 der KV-Geheimnisse-Engine gleich.

Für die KV-Version 1 wird die Anforderungs-URL als [vaultUrl]/v1/secret/[vaultPath] erstellt, z. B. als https://my-vault.hashicorp.cloud/v1/secret/vault_name/database/mssql.

Für die KV-Version 2 wird die Anforderungs-URL als [VaultUrl]/v1/secret/Data/[vaultPath] erstellt,, z. B. als https://my-vault.hashicorp.cloud/v1/secret/data/vault_name/database/mssql.

Wählen Sie dann Ihre bevorzugte Methode der Authentifizierung. Diese Methode sollte den Authentifizierungsdaten entsprechen, die Sie von HashiCorp abrufen möchten.

Wenn ich zum Beispiel den Benutzernamen und das Kennwort von HashiCorp erhalten möchte, wähle ich die Option „Benutzername und Kennwort“.

Vergewissern Sie sich, dass das Kontrollkästchen Werte aus dem Tresor verwenden aktiviert ist, wenn Sie möchten, dass die Authentifizierungsdaten aus HashiCorp abgerufen werden. Dann sollte jedes entsprechende Feld den Schlüssel enthalten, unter dem der Wert in Ihrem HashiCorp gespeichert ist.

Wenn mein Benutzername beispielsweise in HashiCorp unter dem Schlüssel „SQLUsername1“ gespeichert ist, aktiviere ich „Werte aus dem Tresor verwenden“ und gebe „SQLUsername1“ in das Feld Benutzername ein.

Wählen Sie Speichern aus.

Nun können Sie diese neu erstellten Anmeldedaten für eine entsprechende Datenquelle verwenden, wenn Sie ein Workflow-Tool konfigurieren.

Anmeldedaten in einem Workflow verwenden

Sie können Ihre neuen Anmeldedaten in einem Workflow verwenden. Dieser Ablauf ist identisch mit der Verwendung eines im DCM gespeicherten Anmeldedatensatzes.

Um zu beginnen, erstellen Sie einen neuen Workflow und fügen Sie einige Eingabe- oder Datenausgabe-Tools hinzu.

Ich kann zum Beispiel das Eingabedaten-Tool hinzufügen.

Stellen Sie sicher, dass das Tool für die Verwendung des DCM konfiguriert ist (aktivieren Sie das Kontrollkästchen Data Connection Manager (DCM) verwenden in meinem Eingabedaten-Tool).

Richten Sie Ihre Verbindung ein und wählen Sie die gewünschte Technologie aus.

Ich wähle zum Beispiel „MSSQL Server-Schnellverbindung“ in meinem Eingabedaten-Tool aus.

Sobald sich das Fenster Verbindungsmanager öffnet, wählen Sie eine vorhandene Datenquelle oder erstellen Sie eine neue.

Wählen Sie + Anmeldedaten verknüpfen aus und wählen Sie die zuvor erstellten Anmeldedaten (die, die die Authentifizierungsdaten von HashiCorp erhalten).

Ich wähle zum Beispiel die Anmeldedaten, die ich „Johns MSSQL Creds“ genannt habe.

Wählen Sie Erstellen und Verknüpfen aus.

Wählen Sie Verbinden aus.

Jetzt ist die Verbindung hergestellt. Sie können nun alle spezifischen Details in Bezug auf Ihre Datenquellentechnologie konfigurieren (z. B. Auswahl der Datenbanktabelle, Datensatzgrenze usw.).

Sobald Ihr Workflow fertig ist, führen Sie ihn aus, um zu sehen, ob Sie sich mit den Anmeldedaten, die Sie von Ihrem HashiCorp Tresor erhalten haben, korrekt bei Ihrer Datenquelle authentifizieren.