Configuración de HashiCorp

Configura la conexión de almacén externo

Conecta el Administrador de conexiones de datos (DCM) a tu instancia de HashiCorp, para que más tarde puedas obtener datos de autenticación de HashiCorp para tu flujo de trabajo.

Ve a Archivo > Administrar conexiones para abrir DCM.

Selecciona Almacenes externos en la esquina inferior izquierda.

Selecciona el botón + Nuevo para agregar un nuevo almacén a DCM.

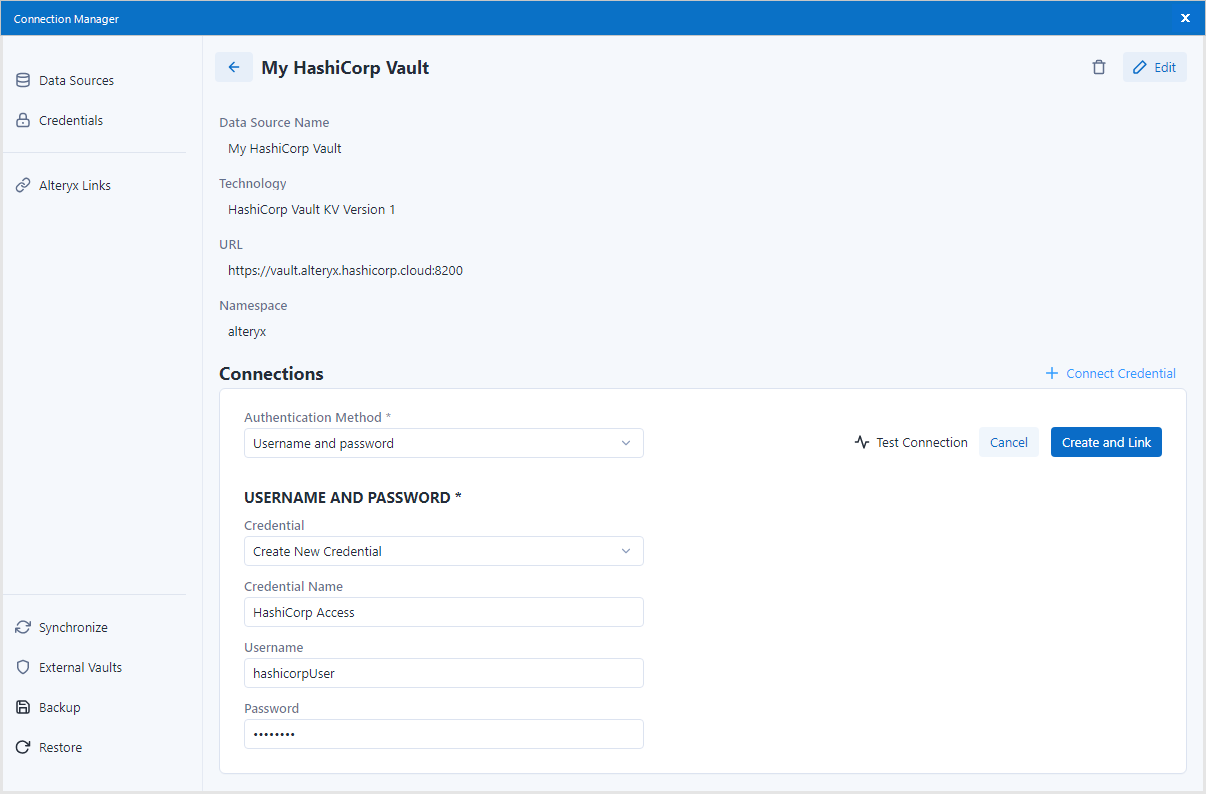

Elige tu tecnología de HashiCorp Vault. Solo se admite el motor de secretos de KV, en las versiones 1 y 2.

Introduce un nombre personalizado para esta conexión del almacén.

A continuación, introduce la URL y el espacio de nombres, donde se encuentra tu almacén HashiCorp, y selecciona Guardar. Por ejemplo:

URL:

https://vault.your-company.hashicorp.cloud:8200Espacio de nombres:

Namespace1

Selecciona + Conectar credencial y elige Crear nueva credencial en el menú desplegable Credencial.

Completa los campos según el método de autenticación seleccionado para acceder a HashiCorp (nombre de usuario y contraseña para la autenticación básica o cuando utilices LDAP, ClientId, Secreto para OIDC o Certificado mTLS).

Selecciona Crear y vincular.

Ahora puedes seleccionar este almacén recién creado cuando crees nuevas credenciales.

Configuración del certificado mTLS

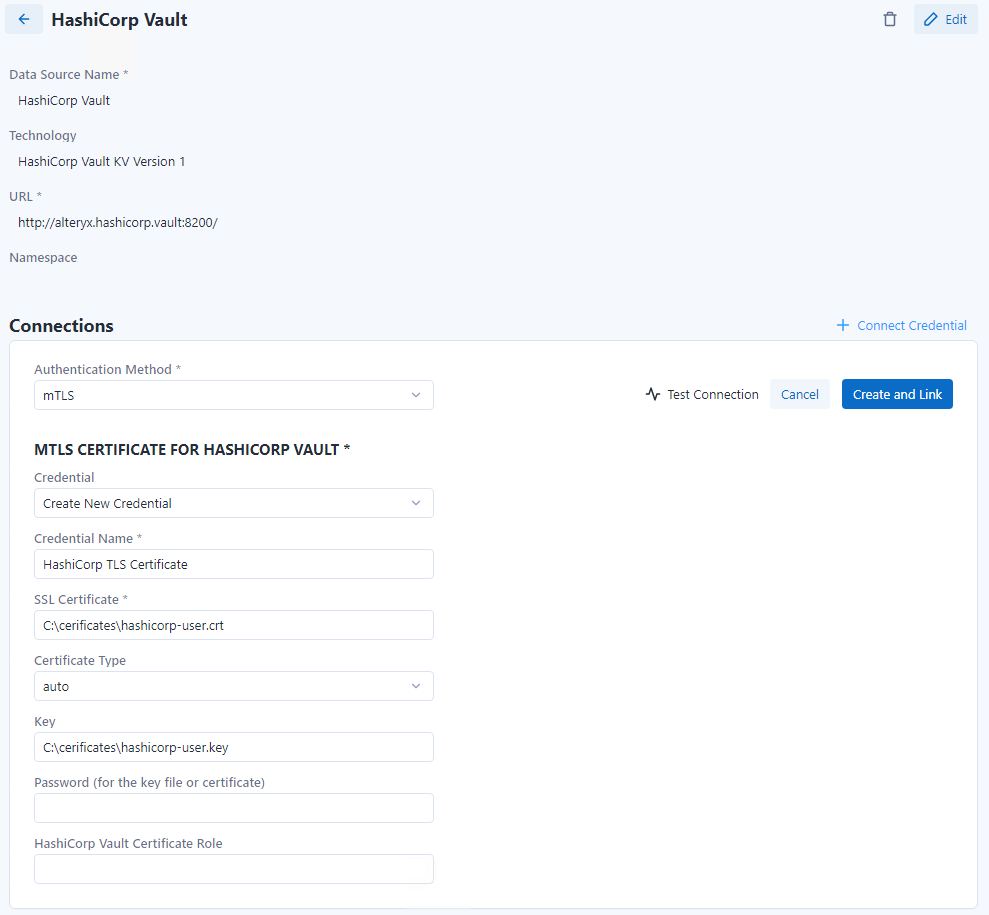

Para configurar la credencial del certificado mTLS para HashiCorp Vault, debes completar la siguiente información:

Nombre de la credencial: elige un nombre personalizado para hacer referencia a la credencial creada.

Certificado SSL: especifica la ruta del archivo al archivo de certificado con los tipos compatibles mencionados a continuación.

Tipo de certificado: elige entre las opciones Automático, DER, P12 o PEM. Usa la opción Automático para determinar automáticamente el tipo de certificado según la extensión del archivo.

Clave: si el certificado SSL no contiene el archivo de claves, proporciona la ruta del archivo de la clave. El único tipo de archivo compatible es .key.

Contraseña: ingresa la contraseña de la clave (o el certificado si es un solo archivo) en caso de que el archivo esté protegido.

Rol de certificado de HashiCorp Vault: de forma opcional, especifica el rol deseado para la autenticación mediante el certificado; para ello, debes seguir la configuración de roles de certificado en tu HashiCorp Vault.

Se espera que todos los archivos de claves privadas y de certificados se almacenen localmente y cumplan con las prácticas recomendadas generales para almacenar datos confidenciales.

Se puede acceder a los archivos mediante una ruta de red. Este comportamiento depende del SO; además, DCM no distingue tales diferencias y no brinda garantías.

Para usar un archivo a partir de una red, ingresa la ruta de red completa (por ejemplo, \\192.168.1.130\mtls\user.crt) en el campo respectivo. Todos los archivos de red deben ser accesibles para utilizarlos durante la ejecución del flujo de trabajo. En Alteryx Designer, esto se refiere al usuario actual del sistema operativo. En Alteryx Server, esto se refiere a un administrador en un equipo de nodos de Gallery. También se puede utilizar una unidad asignada a la red, pero se aplican las mismas reglas; es decir, la asignación de la red se debe establecer correctamente para el usuario y el administrador.

Nota

Los certificados TLS mutuo (mTLS) ahora son compatibles con todas las solicitudes de API de almacén, no solo para la autenticación inicial. Anteriormente, los mTLS solo se utilizaban durante el inicio de sesión para obtener el token de autenticación. La implementación actualizada ahora presenta el certificado de cliente con cada solicitud posterior, lo que garantiza la compatibilidad con las configuraciones del almacén que aplican mTLS en cada punto de conexión.

El token de autenticación no se almacena en DCM. Existe solo en la memoria durante la solicitud y se elimina de forma segura una vez finalizada la operación. Esta mejora garantiza la compatibilidad total con las configuraciones de almacén que aplican mTLS en cada punto de conexión, a la vez que respetan estrictos estándares de seguridad y administración de tokens.

Crear una nueva credencial con un almacén externo

Crea una nueva credencial de DCM, que utilizará la conexión de almacén externo para obtener datos de autenticación de HashiCorp.

Ve a Archivo > Administrar conexiones para abrir DCM.

Selecciona Credenciales en la esquina superior izquierda.

Selecciona el botón + Agregar credenciales para agregar una nueva credencial.

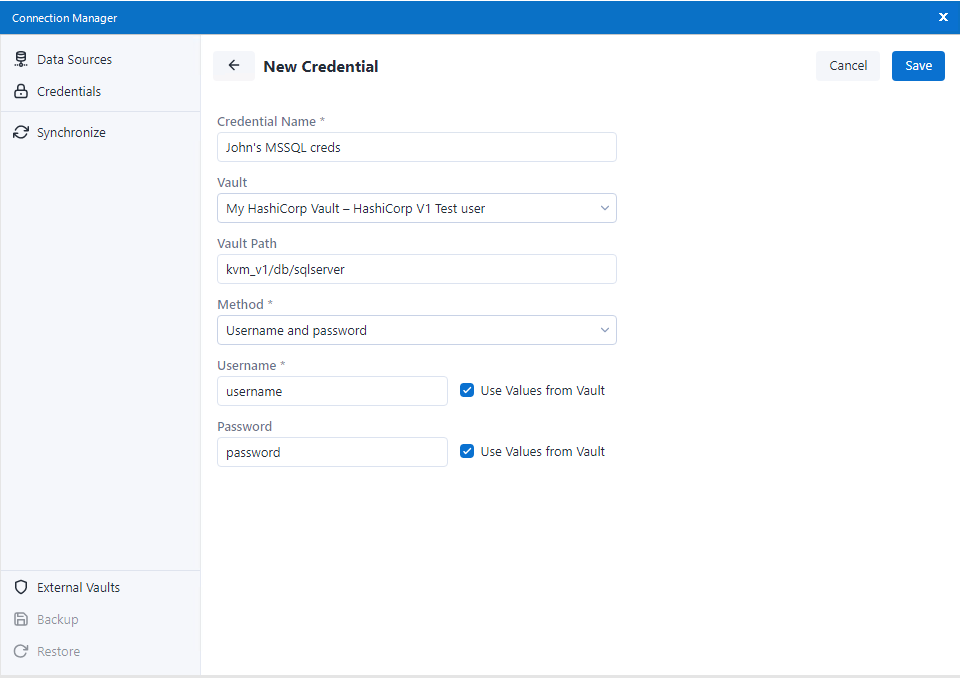

Introduce un nombre para la credencial nueva.

En el menú desplegable Almacén, elige la instancia de HashiCorp que creaste anteriormente.

Completa el campo Ruta del almacén con la ruta a los datos de autenticación en tu HashiCorp Vault.

Por ejemplo, si tienes un nombre de usuario y una contraseña para tu base de datos Microsoft SQL guardados en HashiCorp, la ruta podría ser la siguiente: "vault_name/databases/mssql".

Para leer los valores secretos del almacén, se utiliza la API HTTP de HCV; por lo tanto, las solicitudes se generan de manera diferente, pero la ruta del almacén ingresada en DCM sigue siendo la misma para las versiones 1 y 2 del motor de secretos KV.

Para la versión 1 de KV, la URL de solicitud se construye como [vaultUrl]/v1/secret/[vaultPath], por ejemplo, a https://my-vault.hashicorp.cloud/v1/secret/vault_name/database/mssql.

Para la versión 2 de KV, la URL de solicitud se construye como [vaultUrl]/v1/secret/data/[vaultPath], por ejemplo, a https://my-vault.hashicorp.cloud/v1/secret/data/vault_name/database/mssql.

A continuación, elige tu Método de autenticación preferido. Este método debe coincidir con los datos de autenticación que deseas obtener de HashiCorp.

Por ejemplo, si quiero obtener el nombre de usuario y la contraseña de HashiCorp, seleccionaré la opción "Nombre de usuario y contraseña".

Asegúrate de que la casilla de verificación Usar valores del almacén esté habilitada si deseas que los datos de autenticación se obtengan de HashiCorp. Luego, cada campo correspondiente debe contener la clave, bajo la cual se guarda el valor en tu HashiCorp.

Por ejemplo, si mi nombre de usuario se guarda en HashiCorp bajo una clave llamada "SQLUsername1", entonces marcaré "Usar valores del almacén" e ingresaré "SQLUsername1" en el campo de nombre de usuario.

Selecciona Guardar.

Ahora puedes usar esta credencial recién creada para un origen de datos correspondiente cuando configures una herramienta de flujo de trabajo.

Usa la credencial en un flujo de trabajo

Puedes usar tu nueva credencial en un flujo de trabajo. Este flujo es idéntico al uso de una credencial almacenada en DCM.

Para comenzar, crea un nuevo flujo de trabajo y agrega algunas herramientas Datos de entrada o Datos de salida.

Por ejemplo, puedo agregar la herramienta Datos de entrada.

Asegúrate de que la herramienta está configurada para usar DCM (habilita la casilla de verificación Usar Administrador de conexiones de datos (DCM) en la herramienta Datos de entrada).

Configura tu conexión y elige la tecnología deseada.

Por ejemplo, seleccionaré "Conexión rápida de MSSQL Server" en mi herramienta Datos de entrada.

Una vez que se abra la ventana de Administrador de conexiones, elige una fuente de datos existente o crea una nueva.

Selecciona + Conectar credencial y elige la credencial creada antes (la que obtiene los datos de autenticación de HashiCorp).

Por ejemplo, seleccionaré la credencial que he nombrado "Credenciales MSSQL de John".

Selecciona Crear y vincular.

Selecciona Conectar.

Ahora, la conexión está configurada. Puedes configurar cualquier detalle específico relacionado con tu tecnología de fuente de datos (por ejemplo, seleccionar tabla de base de datos, límite de registro, etc.).

Una vez que tu flujo de trabajo esté listo, ejecútalo para ver si se autentica correctamente en tu fuente de datos utilizando credenciales obtenidas de tu HashiCorp Vault.