Configuration de HashiCorp

Configurer la connexion à un coffre-fort externe

Connectez le Gestionnaire de connexions aux données (DCM) à votre instance HashiCorp afin de pouvoir récupérer ultérieurement les données d'authentification de HashiCorp vers votre workflow.

Accédez à Fichier > Gérer les connexions pour ouvrir DCM.

Sélectionnez Coffres-forts externes dans le coin inférieur gauche.

Cliquez sur le bouton + Nouveau pour ajouter un nouveau coffre-fort à DCM.

Choisissez votre technologie de coffre-fort HashiCorp. Seul le moteur de secrets clé-valeur est pris en charge, dans les versions 1 et 2.

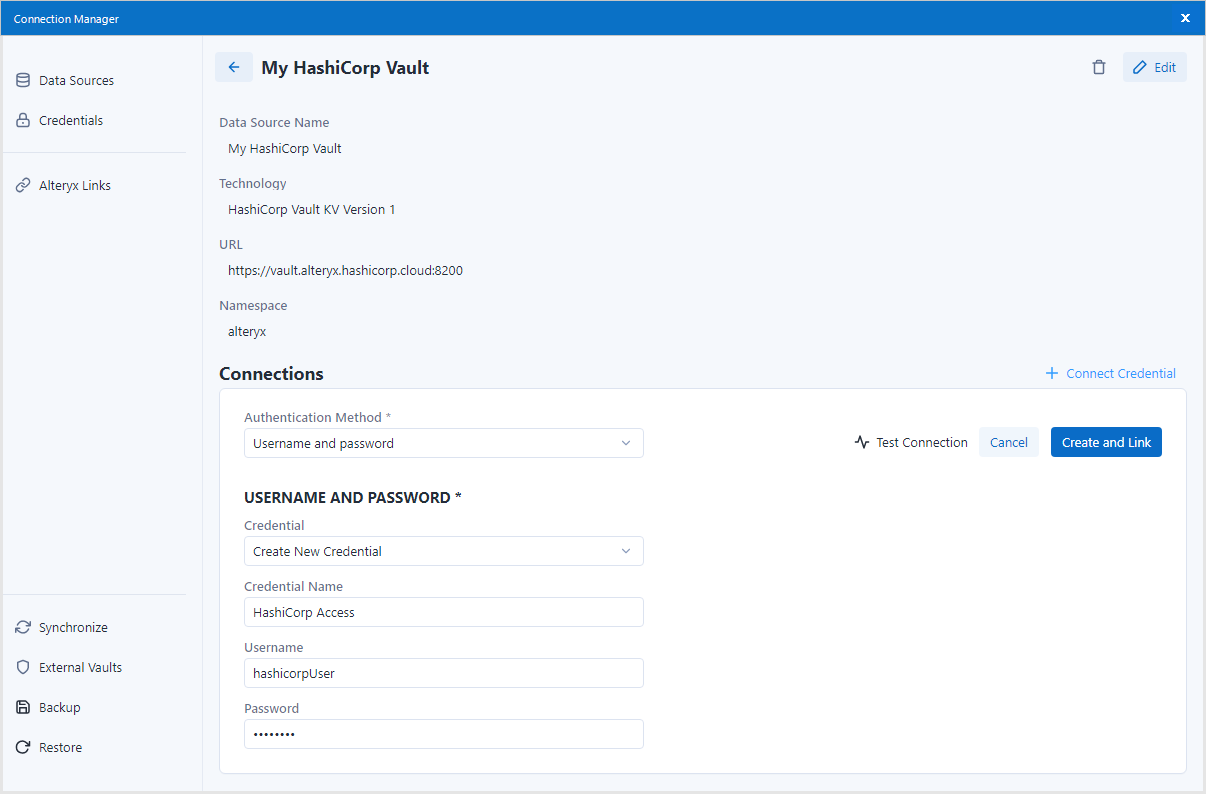

Saisissez un nom personnalisé pour cette connexion au coffre-fort.

Saisissez ensuite l'URL et l'espace de noms où se trouve votre coffre-fort HashiCorp et sélectionnez Enregistrer. Par exemple :

URL :

https://vault.your-company.hashicorp.cloud:8200Espace de noms :

Namespace1

Sélectionnez + Connecter les informations d'identification et choisissez Créer de nouvelles informations d'identification dans la liste déroulante Informations d'identification.

Renseignez les champs en fonction de la méthode d'authentification que vous avez sélectionnée pour accéder à HashiCorp (nom d'utilisateur et mot de passe pour l'authentification de base ou lors de l'utilisation de LDAP, ClientID, Secret pour OIDC ou certificat mTLS).

Sélectionnez Créer et lier.

Vous pourrez désormais sélectionner ce nouveau coffre-fort lorsque vous créerez de nouvelles informations d'identification.

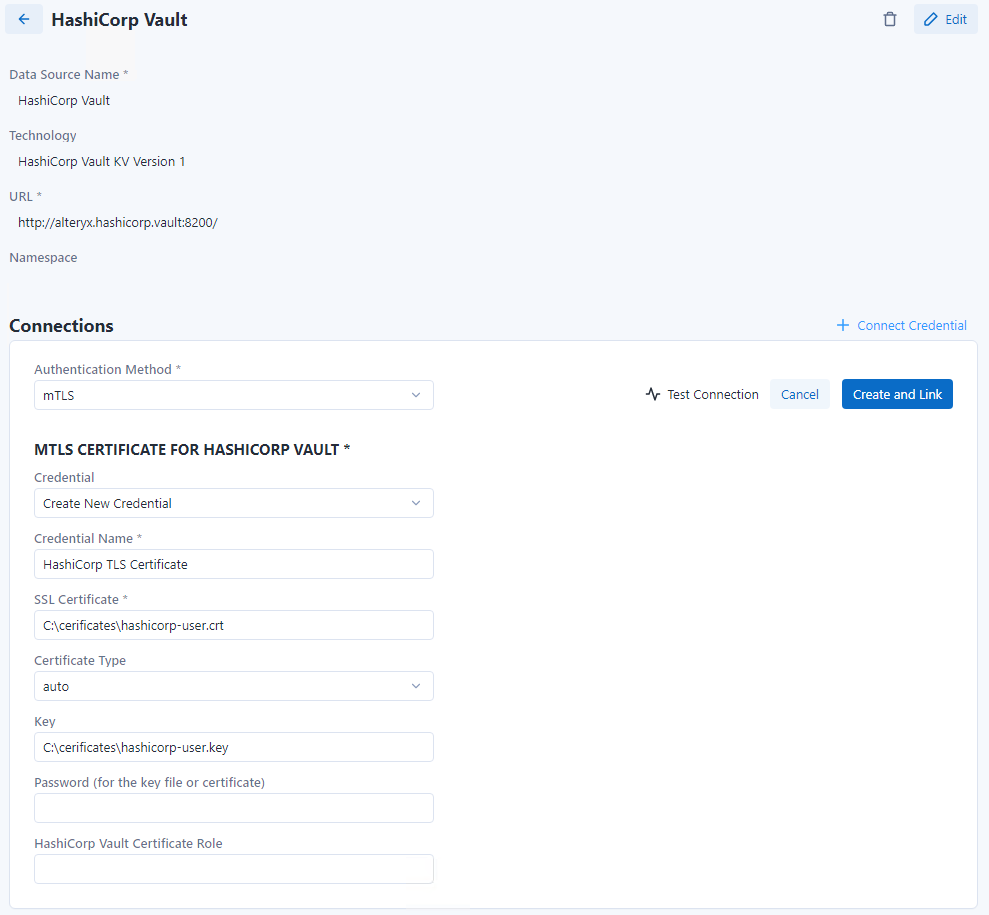

Configuration du certificat mTLS

Pour configurer les informations d'identification de certificat mTLS pour le coffre-fort HashiCorp , vous devez renseigner les informations suivantes :

Nom d'informations d'identification : choisissez un nom personnalisé pour référencer les informations d'identification créées.

Certificat SSL : spécifiez le chemin d'accès au fichier de certificat avec les types pris en charge mentionnés ci-dessous.

Type de certificat : choisissez entre auto, DER, P12 ou PEM. Laissez-le défini sur auto pour déterminer automatiquement le type de certificat en fonction de l'extension de fichier.

Clé : si le certificat SSL ne contient pas le fichier de clé, indiquez le chemin d'accès à la clé elle-même. Le seul type de fichier pris en charge est .key.

Mot de passe : saisissez le mot de passe de la clé (ou du certificat dans le cas d'un seul fichier) si le fichier est protégé.

Rôle de certificat du coffre-fort HashiCorp : vous pouvez également spécifier le rôle souhaité pour l'authentification à l'aide du certificat, en suivant la configuration des rôles de certificat dans votre coffre-fort HashiCorp.

Tous les fichiers de certificat et de clé privée doivent être stockés localement et suivre les meilleures pratiques générales pour le stockage de données sensibles.

Les fichiers sont accessibles via un chemin réseau. Ce comportement dépend du système d'exploitation, et DCM étant développé indépendamment de ces différences, il ne fournit aucune garantie.

Pour utiliser un fichier d'un réseau, indiquez son chemin réseau complet (par exemple, \\192.168.1.130\mtls\user.crt) dans son champ respectif. Tous les fichiers réseau doivent être accessibles pour pouvoir être utilisés pendant l'exécution du workflow. Dans Alteryx Designer, cela correspond à l'utilisateur actuel du système d'exploitation. Dans Alteryx Server, cela correspond à un administrateur sur une machine exécutant un nœud Gallery. Un lecteur mappé au réseau peut également être utilisé, mais les mêmes règles s'appliquent : le mappage réseau doit être correctement défini pour l'utilisateur et l'administrateur.

Note

Les certificats Mutual TLS (mTLS) sont désormais pris en charge pour toutes les requêtes API vers le coffre-fort, et pas seulement pour l'authentification initiale. Auparavant, les certificats mTLS étaient utilisés uniquement lors de la connexion pour obtenir le jeton d'authentification. L'implémentation mise à jour présente désormais le certificat client avec chaque requête ultérieure, garantissant ainsi la compatibilité avec les configurations du coffre-fort qui appliquent mTLS sur chaque point de terminaison.

Le jeton d'authentification n'est pas stocké dans DCM. Il n'existe en mémoire que pendant la durée de la requête et est éliminé de manière sécurisée à la fin de l'opération. Cette amélioration garantit une compatibilité totale avec les configurations de coffre-fort appliquant les certificats mTLS sur chaque point de terminaison, tout en respectant des normes strictes de sécurité et de gestion des jetons.

Créer de nouvelles informations d'identification avec un coffre-fort externe

Créez de nouvelles informations d'identification DCM, qui utiliseront la connexion au coffre-fort externe pour obtenir les données d'authentification de HashiCorp.

Accédez à Fichier > Gérer les connexions pour ouvrir DCM.

Sélectionnez Informations d'identification dans le coin supérieur gauche.

Cliquez sur le bouton + Ajouter des informations d'identification pour ajouter de nouvelles informations d'identification.

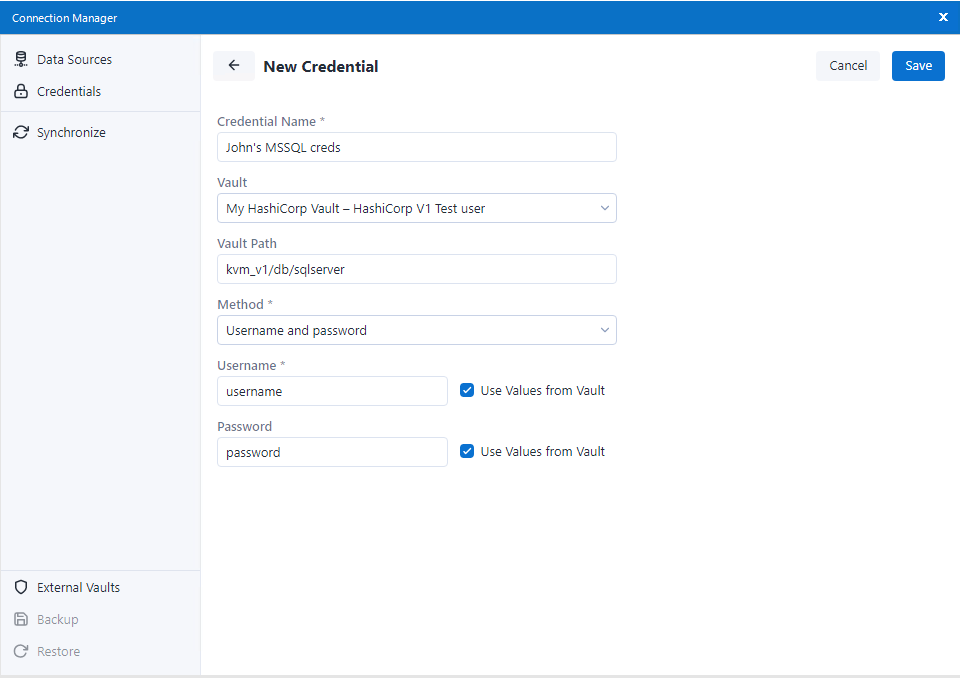

Nommez vos nouvelles informations d'identification.

Dans la liste déroulante Coffre-fort, choisissez l'instance HashiCorp précédemment créée.

Renseignez le champ Chemin du coffre-fort avec le chemin d'accès aux données d'authentification dans votre coffre-fort HashiCorp.

Par exemple, si vous disposez d'un nom d'utilisateur et d'un mot de passe pour votre base de données SQL Microsoft enregistrés dans HashiCorp, le chemin pourrait être le suivant : « vault_name/databases/mssql ».

Pour lire les valeurs secrètes depuis le coffre-fort, l'API HTTP HCV est utilisée. Les requêtes sont donc construites différemment, mais le chemin du coffre-fort saisi dans DCM reste le même pour les versions 1 et 2 du moteur de secrets KV.

Pour la version 1 de KV, l'URL de requête est construite comme suit : [vaultUrl]/v1/secret/[vaultPath], par exemple, vers https://my-vault.hashicorp.cloud/v1/secret/vault_name/database/mssql.

Pour la version 2 de KV, l'URL de requête est construite comme suit : [vaultUrl]/v1/secret/data/[vaultPath], par exemple, vers https://my-vault.hashicorp.cloud/v1/secret/data/vault_name/database/mssql.

Ensuite, choisissez votre méthode d'authentification préférée. Cette méthode doit correspondre aux données d'authentification que vous souhaitez récupérer depuis HashiCorp.

Par exemple, si je veux obtenir le nom d'utilisateur et le mot de passe de HashiCorp, je vais sélectionner l'option « Nom d'utilisateur et mot de passe ».

Assurez-vous que la case Utiliser les valeurs du coffre-fort soit bien cochée si vous souhaitez que les données d'authentification soient extraites de HashiCorp. Ensuite, chaque champ correspondant doit contenir la clé sous laquelle la valeur est enregistrée dans votre instance de HashiCorp.

Par exemple, si mon nom d'utilisateur est enregistré dans HashiCorp sous une clé nommée « SQLUsername1 », alors je vais cocher « Utiliser les valeurs du coffre » et saisir « SQLUsername1 » dans le champ Nom d'utilisateur.

Sélectionnez Enregistrer.

Vous pouvez désormais utiliser ces nouvelles informations d'identification pour une source de données correspondante lorsque vous configurez un outil de workflow.

Utiliser les informations d'identification dans un workflow

Vous pouvez utiliser vos nouvelles informations d'identification dans un workflow. Ce flux est identique à l'utilisation des informations d'identification stockées dans DCM.

Pour commencer, créez un nouveau workflow et ajoutez des outils Entrée ou Sortie de données.

Par exemple, je peux ajouter l'outil Entrée de données.

Assurez-vous que l'outil est configuré pour utiliser DCM (cochez la case Utiliser le Gestionnaire de connexions aux données (DCM) dans l'outil Entrée de données).

Configurez votre connexion et choisissez la technologie souhaitée.

Par exemple, je vais sélectionner « Connexion rapide MSSQL Server » dans mon outil Entrée de données.

Une fois la fenêtre Gestionnaire de connexions ouverte, choisissez une source de données existante ou créez-en une nouvelle.

Sélectionnez + Connecter les informations d'identification et choisissez les informations d'identification précédemment créées (celles qui obtiennent les données d'authentification de HashiCorp).

Par exemple, je vais sélectionner les informations d'identification que j'ai nommées « Informations d'identification MSSQL de Jean ».

Sélectionnez Créer et lier.

Sélectionnez Se connecter.

La connexion est maintenant établie. Vous pouvez procéder à la configuration de tous les détails spécifiques de votre technologie de source de données (par exemple, sélectionner la table de base de données, la limite d'enregistrement, etc.).

Une fois votre workflow prêt, exécutez-le pour vérifier que vous vous authentifiez correctement auprès de votre source de données à l'aide des informations d'identification obtenues à partir de votre coffre-fort HashiCorp.