HashiCorpの設定

外部保管庫接続の設定

データ接続マネージャー(DCM)をHashiCorpインスタンスに接続することで、後でHashiCorpからワークフローに認証データを取り出すことができます。

[ファイル] > [接続を管理]の順に選択し、DCMを開きます。

左下の[外部保管庫]を選択します。

[+新規]ボタンを選択し、新しい保管庫をDCMに追加します。

HashiCorp Vaultテクノロジーを選択します。バージョン1と2ではKVシークレットエンジンのみがサポートされています。

この保管庫接続のカスタム名を入力します。

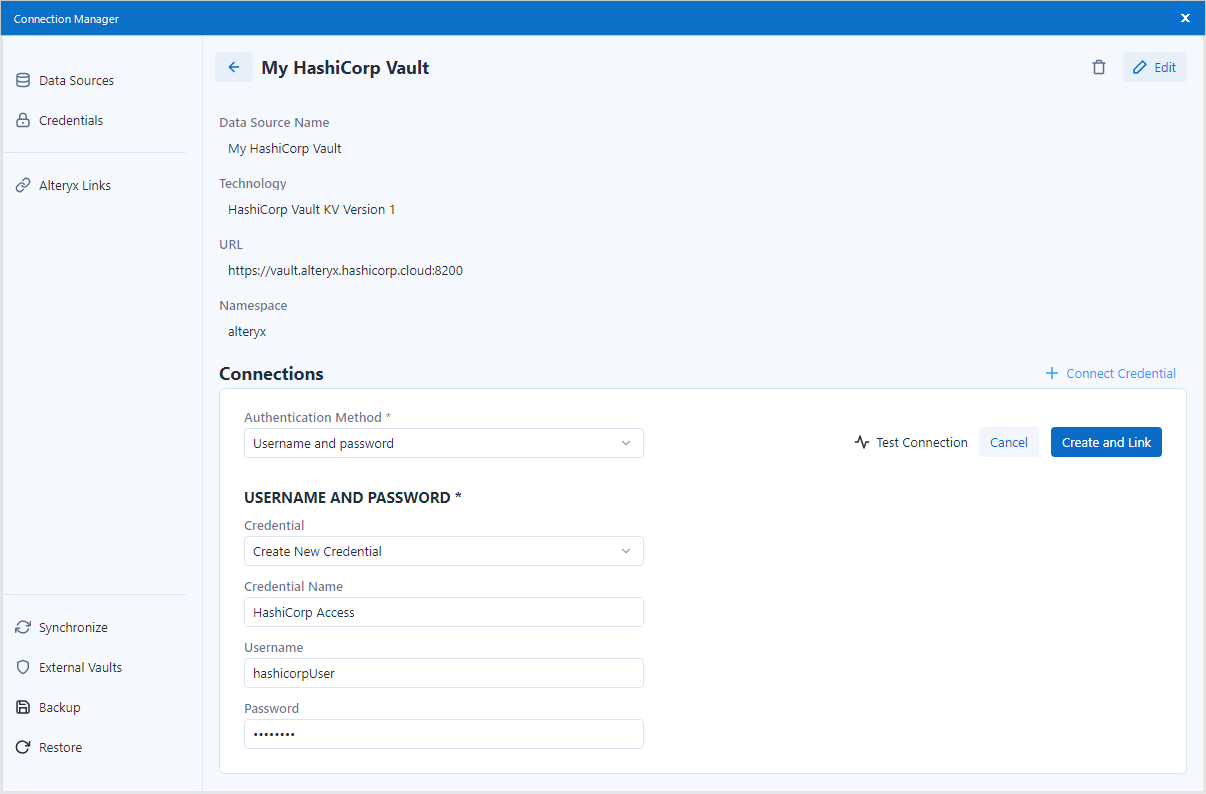

次に、HashiCorp VaultがあるURLと名前空間を入力し、[保存]を選択します。例:

URL:

https://vault.your-company.hashicorp.cloud:8200名前空間:

Namespace1

[+資格情報の接続]を選択し、[資格情報]ドロップダウンで[新しい資格情報の作成]を選択します。

HashiCorpへのアクセス用に選択した認証方法に従ってフィールドに入力します(基本認証またはLDAP使用の場合はユーザー名とパスワード、OIDCの場合はクライアントIDとシークレット、mTLSの場合は証明書)。

[作成/リンク] を選択します。

これで、新しい資格情報を作成するときに、この新しく作成した保管庫を選択できるようになりました。

mTLS証明書の設定

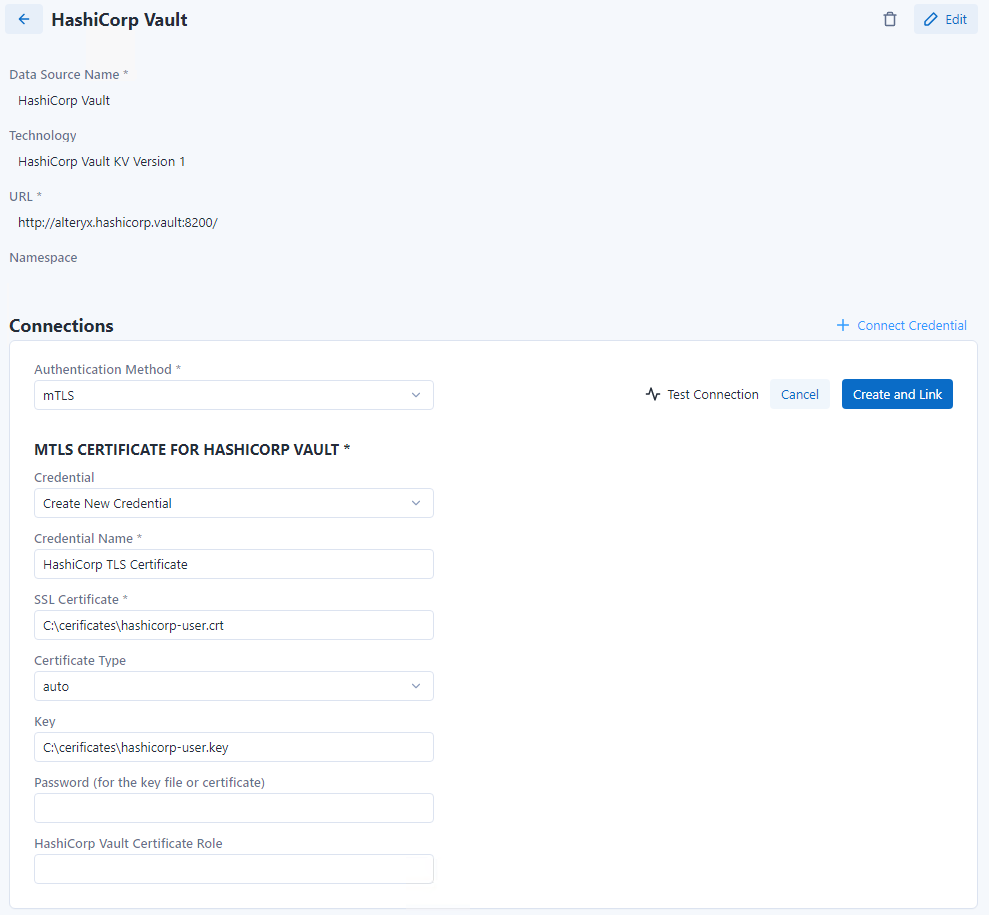

HashiCorp VaultのmTLS証明書の資格情報を設定するには、次の情報を入力する必要があります。

資格情報名: 作成した資格情報を参照するためのカスタム名を入力します。

SSL証明書: サポートされている種類(次に記載)の証明書ファイルへのファイルパスを指定します。

証明書タイプ: 自動、DER、P12、PEMから選択します。自動のままにすると、証明書タイプはファイル拡張子に基づいて自動的に決定されます。

キー: SSL証明書にキーファイルが含まれていない場合は、キー自体へのファイルパスを入力します。サポートされているファイルの種類は.keyのみです。

パスワード: ファイルが保護されている場合は、キー(または単一のファイルの場合は証明書)のパスワードを入力します。

HashiCorp Vault証明書ロール: (オプション) HashiCorp Vaultの証明書ロールの設定に従って、証明書を使用する認証に必要となるロールを指定します。

証明書ファイルとプライベートキーファイルはすべてローカルに保存し、機密データを保存するための一般的なベストプラクティスに従うことが推奨されます。

ファイルにはネットワークパスを使用してアクセスできます。この動作はOSに依存します。DCMはOSの違いに依存せず、保証も提供されません。

ネットワークからファイルを使用するには、ファイルの完全なネットワークパス(例: \\192.168.1.130\mtls\user.crt)を対応するフィールドに入力します。ワークフローの実行中に使用するには、すべてのネットワークファイルがアクセス可能な状態である必要があります。Alteryx Designerでは、現在のオペレーティングシステムユーザーを意味します。Alteryx Serverでは、Galleryノードマシンの管理者になります。ネットワークドライブをマッピングして使用することもできますが、上記同様のルールが適用され、ユーザーと管理者にネットワークマッピングが正しく設定されている必要があります。

注記

相互TLS (mTLS)証明書は、初期認証だけでなく、すべての保管庫API要求でサポートされるようになりました。これまでmTLSは、認証トークンを取得するためログイン時にのみ使用されていました。更新された実装では、後続の各要求でクライアント証明書を提示するようになり、すべてのエンドポイントでmTLSを強制する保管庫の設定との互換性が確保されます。

認証トークンはDCMには保存されません。要求の処理中にのみメモリ上に存在し、操作が完了すると安全に破棄されます。この拡張により、すべてのエンドポイントにmTLSを強制する保管庫の設定との完全な互換性を確保しながら、セキュリティとトークンの厳格な管理基準が維持されます。

外部保管庫を使用して新しい資格情報を作成する

外部保管庫接続を使用して、HashiCorpから認証データを取り出すための新しいDCM資格情報を作成します。

[ファイル] > [接続を管理]の順に選択し、DCMを開きます。

左上にある[資格情報]を選択します。

[+資格情報の追加]ボタンを選択し、新しい資格情報を追加します。

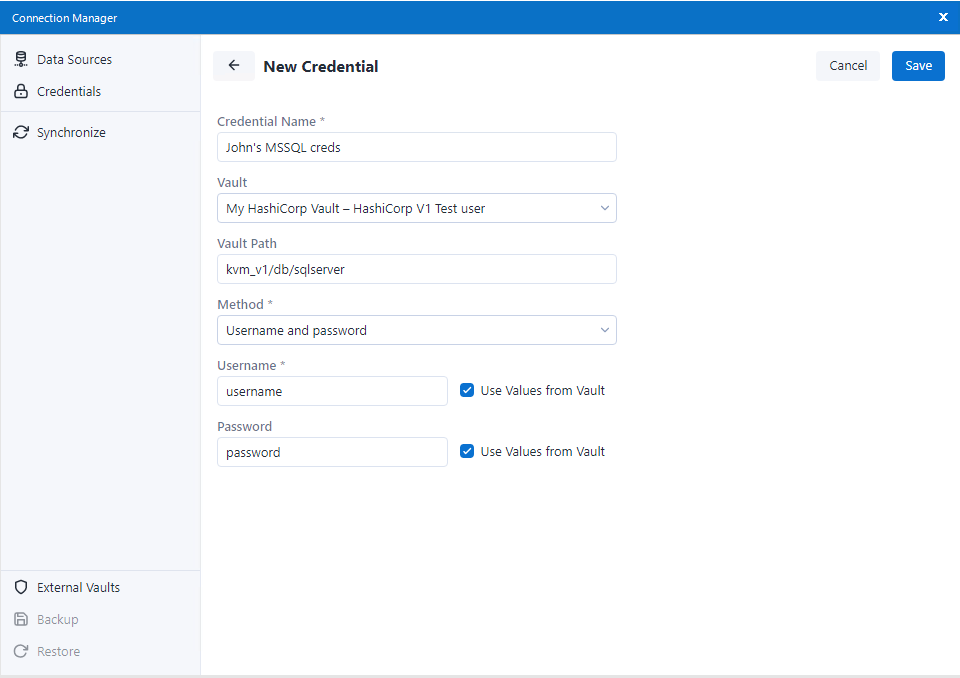

新しい資格情報の名前を入力します。

[保管庫]ドロップダウンで、作成済みのHashiCorpインスタンスを選択します。

[ボールトパス]フィールドに、HashiCorp Vaultの認証データへのパスを入力します。

例えば、HashiCorpに保存されているMicrosoft SQLデータベースのユーザー名とパスワードがある場合、パスは「vault_name/databases/mssql」になります。

保管庫からシークレット値を読み取るには、HCV HTTP APIが使用されるため要求の構成は異なりますが、DCMに入力されるボールトパスは、KVシークレットエンジンのバージョン1とバージョン2の両方で同じになります。

KVバージョン1の場合、要求URLは[vaultUrl]/v1/secret/[vaultPath]のように構成されます。例: https://my-vault.hashicorp.cloud/v1/secret/vault_name/database/mssql。

KVバージョン2の場合、要求URLは[vaultUrl]/v1/secret/data/[vaultPath]のように構成されます。例: https://my-vault.hashicorp.cloud/v1/secret/data/vault_name/database/mssql。

次に、任意の認証方法を選択します。この方法は、HashiCorpから取得する認証データと一致する必要があります。

例えば、HashiCorpからユーザー名とパスワードを取得する場合は、[ユーザー名とパスワード]オプションを選択します。

認証データをHashiCorpから取得する場合は、[保管庫からの値を使用する]チェックボックスが有効になっていることを確認します。次に、対応する各フィールドにはHashiCorpに保存されている値のキーが含まれている必要があります。

例えば、HashiCorpに「SQLUsername1」という名前のキーでユーザー名が保存されている場合、[保管庫からの値を使用する]をオンにして、[ユーザー名]フィールドに「SQLUsername1」と入力します。

[保存]を選択します。

これで、ワークフローツールを設定するときに、この新しく作成した資格情報を対応するデータソースに使用できるようになりました。

ワークフローで資格情報を使用する

ユーザーは、ワークフローで新しい資格情報を使用できます。これは、DCMに保存されている資格情報を使用する場合と同じ方法です。

最初に、新しいワークフローを作成し、データ入力ツールまたはデータ出力ツールを追加します。

例えば、データ入力ツールを追加します。

ツールがDCMを使用するように設定されていることを確認します(データ入力ツールの[データ接続マネージャー(DCM)の使用]チェックボックスをオンにする)。

接続を設定し、任意のテクノロジーを選択します。

例えば、データ入力ツールで[MSSQL Serverクイック接続]を選択します。

[接続マネージャー]ウィンドウが開いたら、既存のデータソースを選択するか、新しいデータソースを作成します。

[+資格情報の接続]を選択し、上で作成した資格情報(HashiCorpから認証データを取得する資格情報)を選択します。

例えば、「John's MSSQL creds」という名前の資格情報を選択します。

[作成/リンク] を選択します。

[接続]を選択します。

これで接続が確立されました。続けて、データソーステクノロジーについて詳細に設定できます(例: データベーステーブルの選択、レコード制限など)。

ワークフローの準備ができたら実行し、HashiCorp Vaultから取得した資格情報を使用してデータソースに正しく認証されているかどうかを確認します。